H3C Technologies H3C SecPath F1000-C-SI User Manual

Page 3

该命令在任意视图下执行

可以同时设置下次启动的配置文件

进入系统视图

system-view

配置防火墙名称

sysname sysname

开启防火墙的Telnet服务

方便远程管理

telnet server enable

进入以太网接口视图

interface interface-type interface-number

配置接口IP地址

ip address ip-address { mask-length | mask } { sub }

配置NAT动态地址转换

创建一个地址组,并进入地址组视图:

nat address-group group-number

配置NO-PAT方式NAT:

nat outbound [ acl-number ] [ address-group group-number [ vpn-

instance vpn-instance-name ] no-pat [ track vrrp virtual-router-id ]

配置NAPT方式NAT:

nat outbound [ acl-number ] [ address-group group-number [ vpn-

instance vpn-instance-name ] ] [ track vrrp virtual-router-id ]

配置缺省虚拟设备的安

全域

创建并且进入安全域视图:

zone name zone-name [ id zone-id ]

将接口加入安全域视图:

import interface interface-type interface-number [ vlan vlan-list ]

保存当前配置

显示当前配置

save [ safely ]

display current-configuration

该命令在用户视图下执行

该命令在系统视图下执行

缺省情况下,防火墙名称为H3C

该命令在系统视图下执行

缺省情况下,防火墙未开启该服务

该命令在系统视图下执行

该命令在接口视图下执行

缺省情况下,GigabitEthernet0/0的IP地址为

192.168.0.1/24,其他接口未配置IP地址

该命令在系统视图下执行

缺省情况下,不存在地址组

该命令在接口视图下执行

缺省情况下,不存在动态地址转换配置

该命令在系统视图下执行

缺省情况下,Root虚拟设备上存在

Management、

Local、Trust、DMZ、Untrust安全域,其他虚拟设备

上不存在安全域

该命令在安全域视图下执行

缺省情况下,

GigabitEthernet0/0接口已加入

Management安全域,其它接口未加入安全域

该命令在任意视图下执行

添加一个地址组成员:

address start-address end-address

该命令在NAT地址组视图下执行

缺省情况下,不存在地址组成员

完成基本配置后,如果需要进一步配置各种业务功能,还需要将相关接口加入安全域和配置域间策略,详细介绍以及

Web方式相关配置请参见产品配套的配置指导、

命令参考手册。

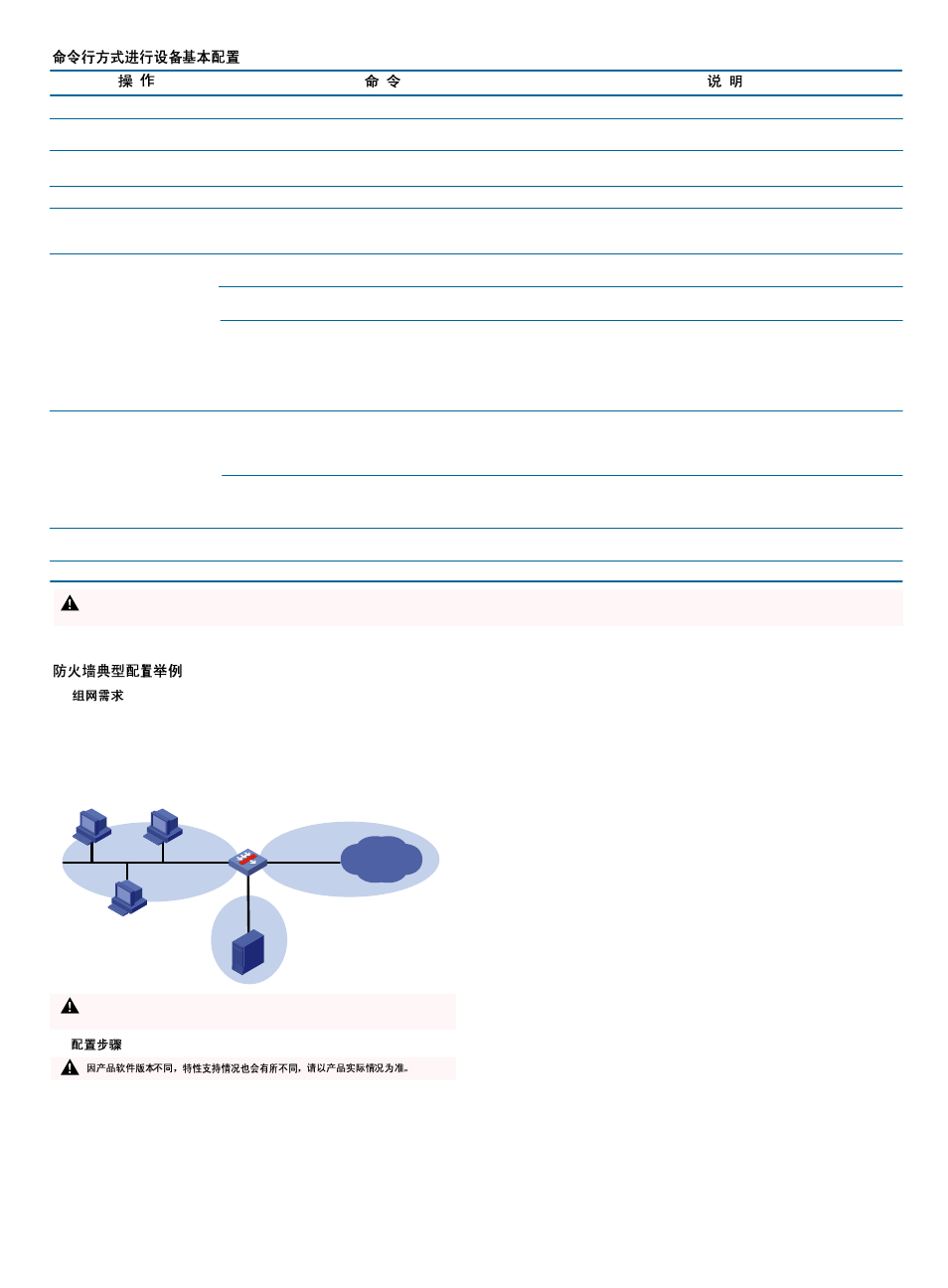

(1)

某公司以

Firewall作为网络边界防火墙,连接内网和Internet。公司需要

对外提供

Web服务。内网属于可信任网络,可以自由访问服务器和外

网。内网地址为

10.110.10.0/24,公司拥有202.38.1.1/24一个公网

IP地址。需要实现外部主机可以访问内部服务器。使用202.38.1.1作为

公司对外提供服务的

IP地址,Web服务器采用80端口。

(2)

# 按照组网图配置各接口的

IP地址,具体配置过程略。

# 向安全域

DMZ中添加接口GigabitEthernet0/3。

[Firewall] zone name DMZ

[Firewall-zone-DMZ] import interface gigabitethernet 0/3

[Firewall-zone-DMZ] quit

# 向安全域Trust中添加接口

GigabitEthernet0/1。

[Firewall] zone name Trust

[Firewall-zone-Trust] import interface gigabitethernet 0/1

[Firewall-zone-Trust] quit

缺省情况下,

Root虚拟设备上存在Management、Local、Trust、DMZ、Untrust安全域,

其他虚拟设备上不存在安全域。

# 向安全域

Untrust中添加接口GigabitEthernet0/2。

[Firewall] zone name Untrust

[Firewall-zone-Untrust] import interface gigabitethernet 0/2

[Firewall-zone-Untrust] quit

# 配置内部

Web服务器,允许外网主机使用202.38.1.1访问,且内网主机访

问服务器的报文能进行目的地址转换。

[Firewall] interface gigabitethernet 0/2

[Firewall-GigabitEthernet0/2] nat server protocol tcp global 202.38.1.1 80

inside 10.110.10.1 www

[Firewall-GigabitEthernet0/2] quit

# 在缺省

VD上创建主机地址对象webserver,并和IP地址10.110.10.1绑定。

[Firewall] object network host webserver

[Firewall-object-network-webserver] host address 10.110.10.1

[Firewall-object-network-webserver] quit

# 创建源安全域

Untrust到目的安全域DMZ的域间实例,并制订允许外网任何

主机通过

HTTP协议访问Web服务器的域间策略规则,然后使能该规则。

[Firewall] interzone source Untrust destination DMZ

[Firewall-interzone-Untrust-DMZ] rule 0 permit

[Firewall-interzone-Untrust-DMZ-rule-0] source-ip any_address

[Firewall-interzone-untrust-DMZ-rule-0] destination-ip webserver

[Firewall-interzone-untrust-DMZ-rule-0] service http

[Firewall-interzone-untrust-DMZ-rule-0] rule enable

[Firewall-interzone-untrust-DMZ-rule-0] quit

# 配置

NAT转换,允许内网主机访问Internet,内网转换后的源地址使用

GigabitEthernet0/2的接口地址。

[Firewall] acl number 3000

[Firewall-acl-adv-3000] rule permit ip source 10.110.0.0 0.0.0.255

[Firewall-acl-adv-3000] interface gigabitethernet 0/2

[Firewall-GigabitEthernet0/2] nat outbound 3000

[Firewall-GigabitEthernet0/2] quit

[Firewall] save

DMZ

Untrust

Trust

Firewall

GE0/1

GE0/3

10.110.10.10/24

GE0/2

202.38.1.1/24

Internet

Web server

10.110.10.1/24