Tcp at run firewall list #tcpatrunfrwl, Syntax, Parameters and values – Synaccess Networks NP-0801DTM User Manual

Page 201: Notes

CUSTOM AT COMMANDS

201

HSPA+ AT Commands Reference Guide

When the service is active it is on a specific AT instance—see AT#TCPATRUNCFG—that instance cannot be used

for any other scope. For example, if the multiplexer requests to establish the instance, the request is rejected.

The current settings are stored in non‐volatile memory.

To start the service automatically when the module is powered on, the automatic PDP context activation must

be set. See AT#SGACTCFG.

TCP AT Run Firewall List #TCPATRUNFRWL

Set command controls the internal firewall settings for the TCP AT RUN connection.

Read command reports the list of all ACCEPT chain rules registered in the Firewall settings in the format:

#TCPATRUNFRWL: <ip_addr>,<net_mask>

#TCPATRUNFRWL: <ip_addr>,<net_mask>

…

OK

Test command returns the allowed values for parameter <action>.

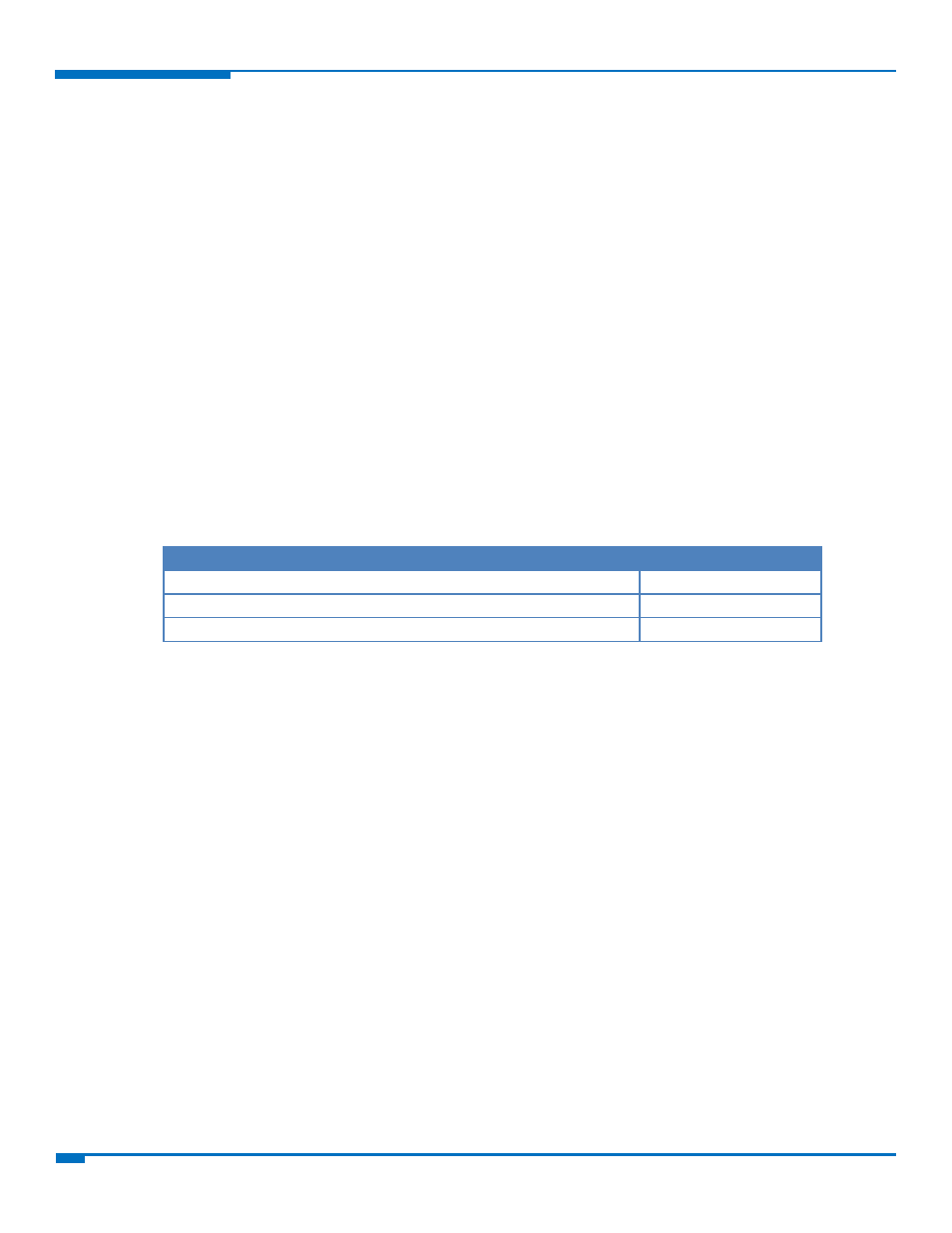

Syntax

Command

Command type

AT#TCPATRUNFRWL=<action>,<ip_addr>,<net_mask>

Set

AT# TCPATRUNFRWL?

Read

AT#TCPATRUNFRWL=?

Test

Parameters and Values

<action>

Command action.

0

Remove selected chain.

1

Add an ACCEPT chain.

2

Remove all chains (DROP everything); <ip_addr> and <net_mask> has no meaning

in this case.

<ip_addr>

String type, remote address added into the ACCEPT chain. Can be any valid IP

address in the format: xxx.xxx.xxx.xxx.

<net_mask>

String type, mask to be applied on the <ip_addr>. It can be any valid IP address

mask in the format: xxx.xxx.xxx.xxx.

Command returns OK result code if successful.

Firewall general policy is DROP. Therefore all packets that are not included into an

ACCEPT chain rule are silently discarded.

When a packet comes from the IP address incoming_IP, the firewall chain rules

are scanned for matching with the following criteria:

incoming_IP & <net_mask> = <ip_addr> & <net_mask>

If criteria is matched, then the packet is accepted and the rule scan is finished. If

criteria is not matched for any chain the packet is silently dropped.

Notes

A maximum of 5 firewalls can be present at same time in the list.

The firewall list is saved in non‐volatile memory.